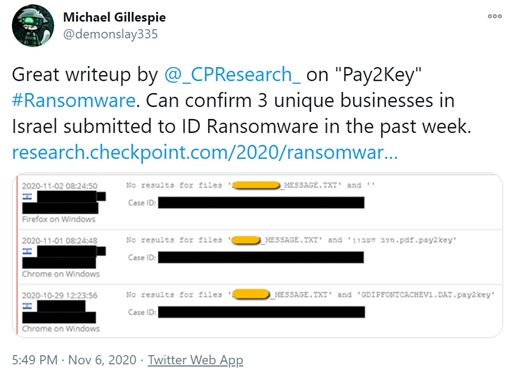

上周,checkpoint研究人员发布关于新发生勒索软件 Pay2Key 攻击预警信息,随后,研究人员实行进一步调查,发现勒索软件攻击意向最先选是以色列公司,勒索软件会在受害者网络中高速传播,网络中大一部分都会被加密,并留下勒索信息,威胁不支付赎金就泄露窃取公司数据,

有多家公司都选择支付赎金,因为这個可以经由赎金来追踪攻击活动背后攻击者,研究人员与区块链情报公司Whitestream 联合分析发现支付赎金比特币都流向一家伊朗比特币交易所,

虽说大多数公司坐落以色列,但Swascan 研究人员发现有受害者坐落欧洲,

图 1: Pay2Key 加密其他意向

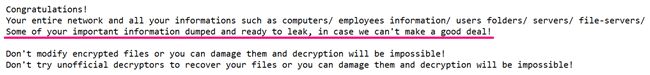

Double Extortion

Double Extortion是近期勒索软件攻击一种新势头,就威胁泄露从受害者网络中窃取数据来迫使受害者支付赎金,Pay2Key 运作者也运用这一技巧,

图 2: Pay2Key 威胁泄露受害者数据

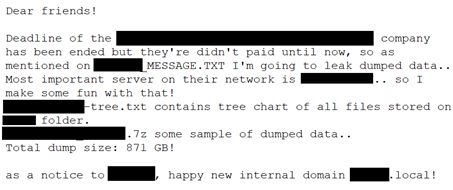

Pay2Key 作者启用一個新Onion 网站,准备共享那些不愿意支付赎金Pay2Key 受害者数据,

图 3: Pay2Key 计划用于共享泄露数据站点

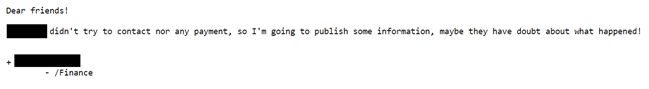

目前,没有支付赎金受害者是3家以色列公司,每家受害者公司泄露数据都被上传到该网站一個指定文件夹中,以及攻击者留下信息,信息中有关于受害者数字资产敏感信息,涵盖域名、服务器、备份细节,

图 4: 为一家法律公司定制数据泄露信息

图 5: 督促游戏开发公司支付赎金更新信息

赎金流分析

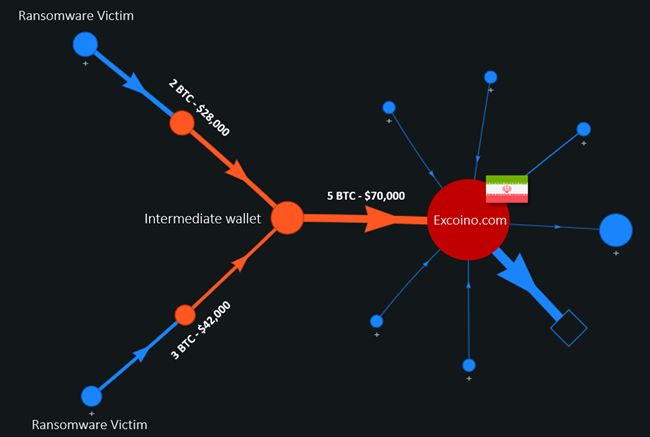

根据目前数据,至少有4家受害者公司支付赎金,在Whitestream 公司协助下,研究人员对勒索赎金运用比特币实行追踪,发现一家名为Excoino 伊朗加密货币交易所,

图 6: 受害者与意向交易所之间比特币交易流

交易流从支付勒索赎金比特币钱包开始,受害者向勒索信中钱包地址支付后,攻击者就会立刻将钱转到一個就时钱包中,该钱包在很多受害者勒索支付中都运用过,而后,比特币会被转移到一個与high activity cluster相关最后钱包地址,high activity cluster一般是与比特币市场相关金融实体相关组织,一般来说是交易所,

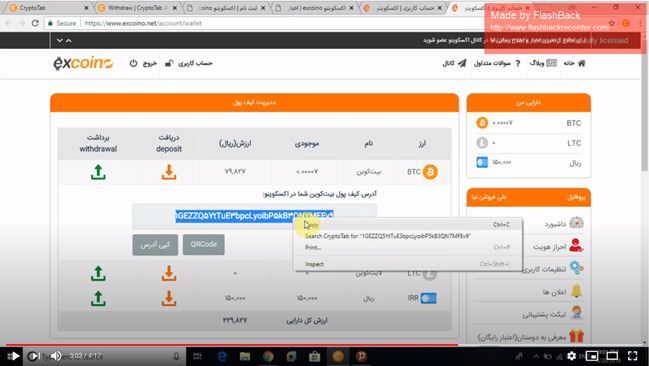

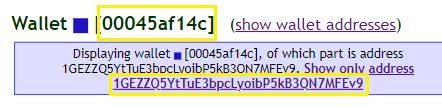

为验证最后钱包地址、Excoino 交易所关系,研究人员运用WalletExplorer 服务、一個已知Excoino 钱包地址,

图 7:在YouTube教程上找到与Excoino 交易所相关比特币去钱包

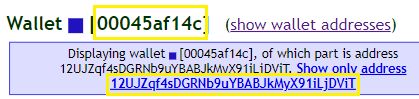

研究人员分析图7中比特币地址以及最后钱包地址,发现cluster id 〔00045af14c〕 是相同,

图 8: 已知Excoino 钱包

图 9: 与攻击活动相关一系列交易中最后钱包

Excoino是一家为伊朗人民供应保障加密货币交易服务伊朗公司,注册须要运用者持有有效伊朗手机号码、ID/Melli code 〔 〕,要在交易所交易,也须要供应ID,

根据限定,Excoino称所有可疑交易都会报告给伊朗网络警察FATA实行下一步调查,

这说明,最后钱包所有者大概是伊朗人,也大概是以色列Pay2Key勒索攻击活动背后攻击者,

总结

Pay2Key是一起最先选攻击以色列勒索软件攻击活动,攻击中运用double extortion 技巧,迫使受害者支付赎金,研究人员经由支付比特币赎金实行溯源,发现勒索赎金流向一家伊朗加密货币交易所,这说明该起攻击活动背后攻击者应该是伊朗人。

参考及来源:https://research.checkpoint.com/2020/pay2key-the-plot-thickens/